Hostwinds Tutorials

Suchergebnisse für:

Inhaltsverzeichnis

Installieren Sie Wireguard VPN - Ubuntu Linux

Was ist WireGuard?

Wireguard ist ein VPN-Dienst, der auf jeder Linux-Installation ausgeführt wird. Es hat einen Kunden für viele beliebte Betriebssysteme wie Windows, iOS, Android und viele andere. Wireguard verfügt über ein sicherer als OpenVPN, während er über eine Million weniger Codezeilen verfügt, was bedeutet, dass die Installation auch kleiner und schneller ist. Als private VPN-Lösungen gehen diese ein, um ein einfaches Setup und eine einfache Einrichtung und Verwendung zu sein.

Zielsetzung:

Das Ziel dieses Handbuchs ist die Installation von Wireguard bei Ubuntu 16.04, 18.04 oder 20.04 und konfigurieren Sie einen Windows-Desktop-PC, um eine Verbindung zum VPN-Server herzustellen.Dies ist die häufigste Verwendung von Wireguard für viele Benutzer.Die einzigen Schritte für andere Betriebssysteme, die sich von diesem Handbuch unterscheiden, sind die anfängliche Installation, die in 3 Zeilen oder weniger erfolgen kann, und finden Sie unter https://wireguard.com/install.

Andere Anwendungen für diese Software können Netzwerk-Server zusammen in ein privates lokales Netzwerk zusammen sein, das sich ideal für Server handelt, die eine Remote-Datenbank ausführen, die keine Anfragen von Anfragen von anderen Servern als derjenigen ausführen soll, als deren Inhalte dienen sollen.

Installation:

Es ist die beste Praxis, den Stammbenutzer nicht für irgendetwas zu verwenden, sondern stattdessen a Sudo-Benutzer Das kann bei Bedarf Dinge als Root ausführen.In diesem Leitfaden werden wir Befehle mit "sudo" vorangestellt.

Bei Ubuntu 16.04 und 18.04 ist der Befehl zum Installieren von Wireguard einfach. Das Repository für die Installation ist jedoch nicht standardmäßig enthalten. Hier sind die 3 Befehle, die ausgeführt werden, um das Repository hinzuzufügen und die Software zu installieren.

sudo add-apt-repository PPA:wireguard/wireguard

sudo apt-get update

sudo apt-get install wireguard

Bei späteren Releases von Ubuntu ist das Repository für Wireguard standardmäßig inbegriffen. Sie können mit dem Befehl installieren:

sudo apt-get install wireguard

Jetzt, da WireGuard installiert ist, ist es an der Zeit, es als VPN-Server zu konfigurieren.

Serverkonfiguration:

Erstens müssen wir ein öffentliches und privates Verschlüsselungsschlüsselpaar generieren.

sudo -i

cd /etc/wireguard/

umask 077; wg genkey | tee private key | wg pubkey > public key

Jetzt können wir sie mit dem CAT-Befehl anzeigen. Sie möchten den privaten Schlüssel in einem Notizblock oder etwas für spätere Verwendung speichern.

ls -l private key public key

cat private key

Jetzt arbeiten wir daran, den VPN-Netzwerkadapter hinzuzufügen, damit andere Maschinen sicher miteinander verbunden werden können. Mit Ihrem Lieblings-Texteditor verwenden wir einige Konfigurationsänderungen an /etc/wireguard/wg0.conf, Und für diesen Anleitung verwenden wir Nano.

sudo nano /etc/wireguard/wg0.conf

Wir müssen das folgende Ende der Datei hinzufügen. Bitte beachten Sie, dass dies nur eine Vorlage ist, und Sie müssen die Werte ändern, wenn sie sich auf Ihren Server beziehen.

[Interface]

Address = **YOURSERVERIPHERE**

SaveConfig = true

PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o **ens3** -j MASQUERADE

PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o **ens3** -j MASQUERADE

ListenPort = **41194**

PrivateKey = **YOURPRIVATEKEYDETAILSHERE**

[Peer]

PublicKey = **YOURSERVERIPHERE**

AllowedIPs = **192.168.9.2/32**

Verwenden Sie STRG + X, um HIT y für Ja zu speichern, und geben Sie ein, um denselben Dateinamen zu erhalten.

Bevor wir weitermachen, möchte ich hier einige verschiedene Dinge erklären. Erstens ist die IP-Adresse. Diese Adresse muss eine interne oder private IP-Adresse Ihrer Wahl sein. 192.168.xxx.xxx oder 10.xxx.xxx.xxx sind häufig. Hier habe ich es eingestellt IHRERVERIPHERE Da alle anderen Maschinen mit diesem sprechen, um eine Verbindung zum VPN herzustellen. Als nächstes ist der private Schlüssel im Abschnitt [Schnittstelle]. Dies ist der Schlüssel, den wir früher generiert haben.

Das nächste, worüber wir sprechen wollen, ist nach oben und dem Nachdenken. Diese werden aufgerufen, wenn der VPN startet und stoppt, und ermöglicht es Ihnen, den Datenverkehr durch Wireguard weiterzuleiten. Sie müssen ersetzen ens3 Mit dem Namen Ihres Networkadapters Ihres öffentlichen IP-Adresses.Wenn Sie eine "interne LAN-TYP-Umgebung oder Punkt auf Punkt haben wollten, würden Sie diese auslassen.Die Anwendung für eine Punkt-zu-Punkt-Umgebung ist beispielsweise mit dem Anschließen eines Remote-Datenbankservers.Das ListenPort Kann jeder Anschluss sein, den Sie wollen, solange es noch nicht etwas läuft.

Bewegen Sie sich auf den Abschnitt [Peer], wir haben ein paar Dinge, die ein bisschen anders als Software wie OpenVPN sind. Wir haben einen öffentlichen Schlüssel und eine andere interne IP-Adresse. Diese Vorlage ist das fertige Produkt einer funktionierenden Konfiguration, und Sie ersetzen diesen Publuskeule-Wert mit Ihrer eigenen. Wireguard erlaubt nicht, dass nur jeder eine Verbindung dazu verbinden. Es wäre am besten, ein neues öffentliches / privates Key-Paar zu generieren, und weisen Sie jedem Benutzer den Server manuell dem Server in einem neuen [Peer] -Block mit einem öffentlichen Schlüssel und der internen IP-Adresse, die Sie dieser Verbindung zuordnen, manuell an den Server zuzuweisen.

Wir sind jetzt auf der Heimstreckung. Wir müssen den Verkehr über die Firewall zulassen, wenn Sie Ihre Verwendung von UFW angenommen werden:

sudo ufw allow 41194/UDP

Jetzt müssen wir die IPv4-Weiterleitung aktivieren. Dazu geben wir den folgenden Befehl ein:

sysctl -w net.ipv4.ip_forward=1

Zu guter Letzt starten wir alles.

wg-quick up wg0

Vergewissern wir uns alles in gutem Zustand

sudo wg show

Jetzt ist Ihr Wireguard-Server in Betrieb. Es ist eine gute Idee, den Server an diesem Punkt neu zu starten, machen Sie sich keine Sorgen, dass Sie die Wireguard wieder einschalten. Es wird automatisch zurückkommen. Es ist an der Zeit, diesen öffentlichen Schlüssel zu verwenden, den wir generiert haben und unseren Windows-PC mit dem VPN verbunden sind.

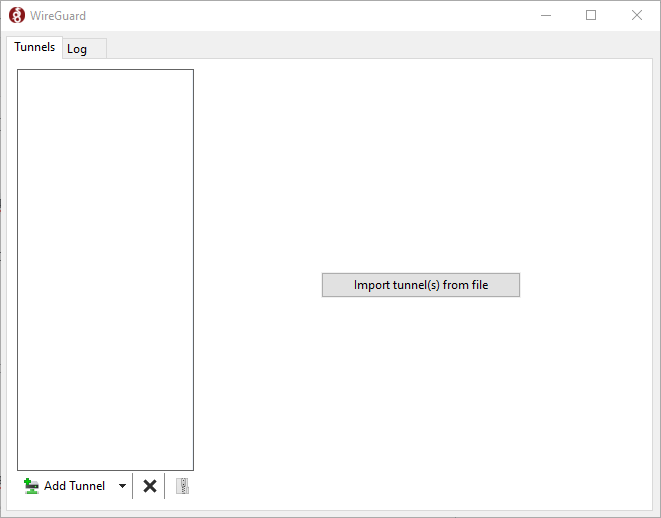

Ein Download für den offiziellen Kunden kann gefunden werden Hier, und wir werden es für dieses Handbuch verwenden. Einmal installiert, sollten Sie einen solchen Kunde sehen.

Einrichten des Clients:

Wenn Sie auf den Pfeil neben dem "Tunnel hinzufügen" klicken, können wir einen leeren Tunnel hinzufügen.Ihr leerer Tunnel wird mit einem öffentlichen / privaten Schlüsselpaar vorgeladen, das wir verwenden werden.

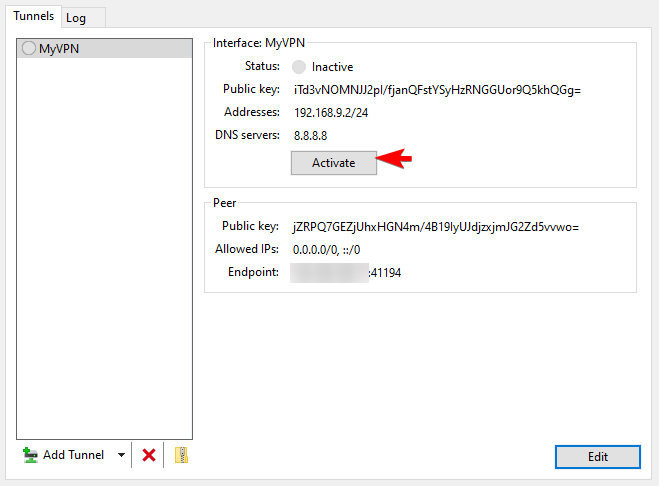

Verwenden Sie zuerst die Informationen, um einen Windows-VPN-Client zu konfigurieren.

[Interface]

PrivateKey = **YOURPRIVATEKEY**

Address = **YOURSERVERIP**

DNS = 8.8.8.8

[Peer]

PublicKey = **YOURPUBLICKEY**

AllowedIPs = 0.0.0.0/0, ::/0

Endpoint = 255.255.255.255:**LISTENPORT**

In den [Schnittstellen] -Blank, die die private IP manuell zuweisen, werden wir in unserem privaten Netzwerk manuell verwenden, um unseren privaten Schlüssel zu speichern.Wir werden auch eine Adresse für die Verwendung für die DNS-Auflösung zuweisen.In diesem Beispiel verwenden wir die öffentlichen DNS-Server von Google.

In dem Block [Peer] bieten wir die Informationen unseres Servers an. Geben Sie zuerst den öffentlichen Schlüssel des Servers an. In den zulässigen IP-Feldern möchten wir den gesamten Datenverkehr ermöglichen, da wir den Server verwenden, um eine Verbindung zu Webadressen herzustellen. Oben erlaubten wir sowohl IPv4- als auch IPv6-Verkehr von allen Adressen. Die letzte Einstellung ist der Endpunkt, und es weist Ihren Client an, in dem der VPN-Server gefunden wird. Diese Adresse und Port sind diejenigen auf Ihrem Server.

Es ist an der Zeit, dies abzuschließen, indem Sie den öffentlichen Schlüssel hinzufügen, den wir zuvor im Block [Peer] für YOURSERVERIP erwähnt haben. Als Referenz war das /etc/wireguard/wg0.conf.

Wir sind jetzt bereit, das VPN zu aktivieren und unser sicheres virtuelles privates Netzwerk zu genießen.

Geschrieben von Hostwinds Team / Kann 14, 2020